攻击者针对香港用户投放虚假 WhatsApp 与 Telegram 广告

攻击者针对香港用户投放虚假 WhatsApp 与 Telegram 广告

虚假广告是一种强大的恶意软件投递机制,可以针对特定地区或者用户进行攻击。《南华早报》最近讨论了通过 Google 虚假广告投放 WhatsApp 恶意网页的攻击活动正在增加,文章中表述这些广告是针对中国香港进行攻击的,并且在上个月已经造成了约 30 万美元的损失。

分析人员发现诱饵网站会使用与 WhatsApp 类似的页面,诱使受害者扫描二维码链接新设备。但与 WhatsApp 账户绑定的并非是用户的设备,而是攻击者的设备。与此同时,分析人员还发现了利用 Telegram 虚假广告引诱受害者下载而一软就的攻击行动,也是针对中国香港进行攻击的。

恶意 WhatsApp 广告关联二维码页面

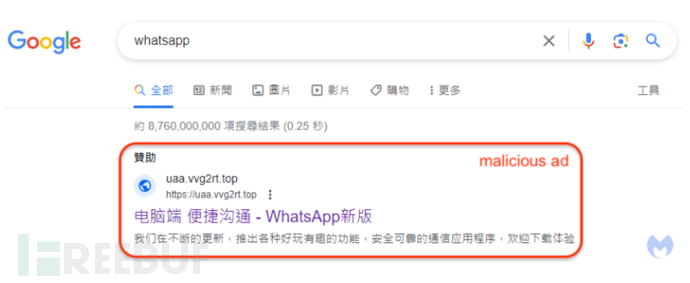

使用香港的 IP 地址访问 Google 搜索引擎进行检索,可以看到 WhatsApp 的虚假广告:

搜索引擎虚假广告

点击该广告会跳转到一个看似真实的中文网站,该网站仿冒 WhatsApp 的官网:

虚假网站

WhatsApp 确实也提供网页版本使用,这迷惑了受害者。官方真实的域名为 web.whatsapp.com,并且需要通过二维码将设备链接到 WhatsApp 的账户。扫描二维码并授权后,就可以在新设备上使用 WhatsApp 了。

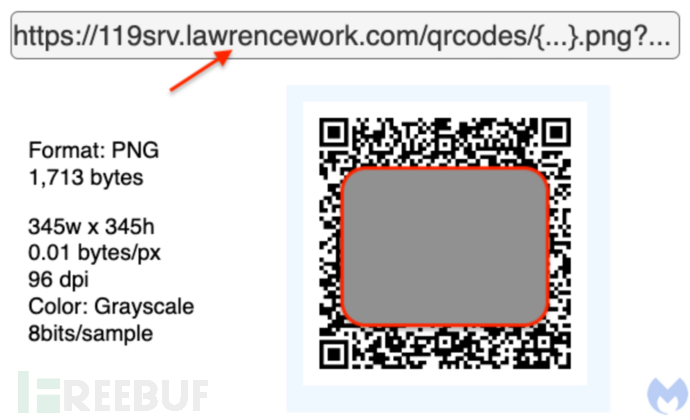

问题在于,扫描的二维码来自与 WhatsApp 毫无关系的恶意网站:

二维码解析

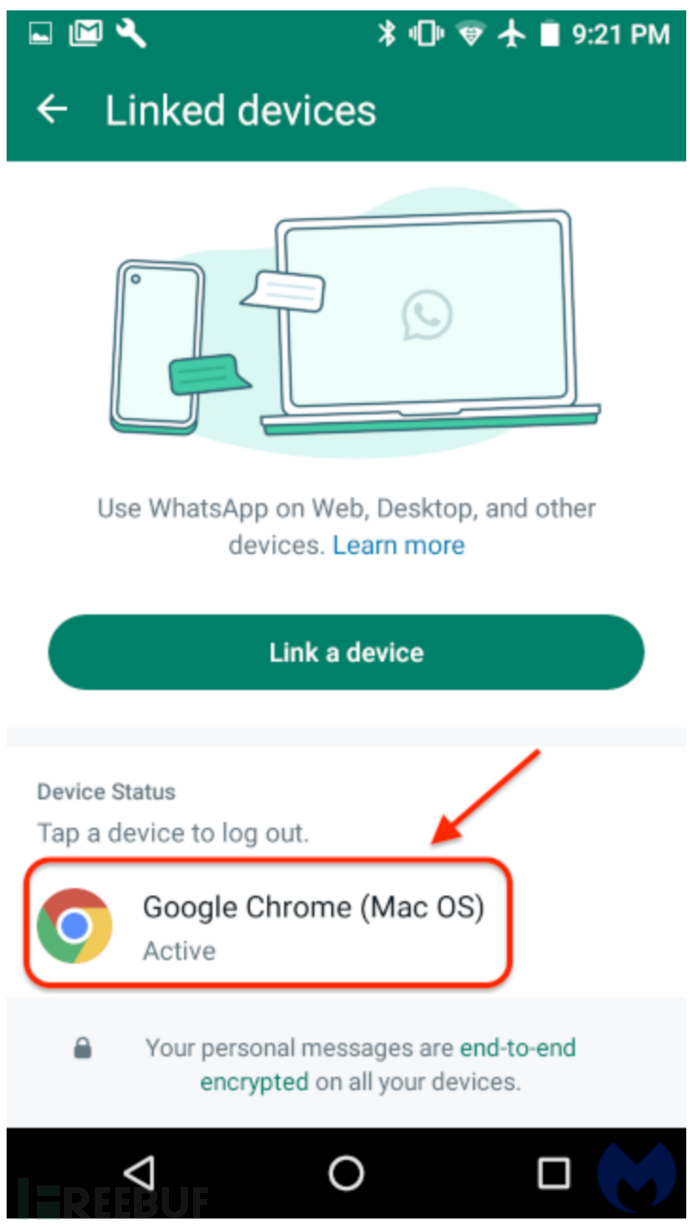

恶意域名是在两天前注册的,通过 urlscan.io 进行检索可以发现其他几个 WhatsApp 页面。通过使用全新 WhatsApp 帐户的新手机扫描二维码来进行测试,此前该手机并未链接任何设备。几秒钟后,可以看到账户新增了一个新设备(Mac OS 上运行的 Google Chrome)。

账户情况

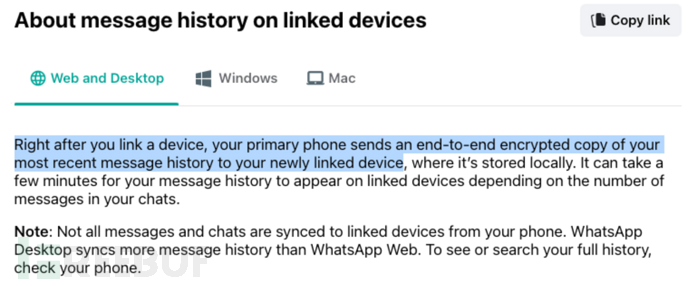

尽管无法获得该设备的更多信息(IP 地址、所在位置等),但分析人员可以确定这不是自己的设备。为账户链接新设备后,聊天记录将会被同步到该设备上。攻击者就可以读取受害者所有的聊天记录,获取所有的联系人信息。

官方说明

恶意 Telegram 广告关联恶意软件

与前述 WhatsApp 相同的广告商,也投放了 Telegram 虚假广告。

Telegram 虚假广告

点击会跳转到 Google 文档页面:

Google文档

页面中的两个链接在点击后会通过相同的 URL 下载 MSI 安装程序:

kolunite.oss-ap-southeast-7.aliyuncs[.]com/HIP-THH-19-1.msi

安装程序中注入了恶意软件,一旦启动就会开始执行:

安装程序

针对性的虚假广告

这两个滥用 WhatsApp 和 Telegram 的攻击活动,分析人员没有进一步调查其背后的动机,可能是数据窃取、传播恶意软件等。攻击者也可以利用过往聊条记录中的个人信息,对受害者的联系人展开钓鱼攻击。

通过扫描二维码链接其他设备是一个有用的功能,但也很容易被滥用。用户在扫描二维码时务必要小心谨慎,仔细验证二维码的网站来源。最好定期检查哪些设备可以访问用户账户,封禁不认识的设备。

IOC

uaa.vvg2rt[.]top wss.f8ddcc[.]com 119srv[.]lawrencework[.]com 36d11b18d3345ff743f7b003d10a0820c8c1661dd7dc279434e436de798c3a4b kolunite.oss-ap-southeast-7.aliyuncs[.]com/HIP-THH-19-1.msi

参考来源

通讯地址:北京市海淀区海淀南路甲21号中关村知识产权大厦A座2层206、207室 邮政编码:100080

电话:010-62565314 刘莉 京ICP证16064523号-2 版权所有:北京软件和信息服务业协会

技术支持:中科服 内容支持:鑫网安