2023年四大“安全债”

2023年四大“安全债”

将过去的 2023 年,网络安全、云安全、应用安全、数据安全领域暴露的诸多 “安全债” 中,有四大债务不但未能充分缓解,反而有在新的一年 “爆雷” 的风险。这四大债务分别是:Logj4 漏洞、HTTP/2 快速重置攻击漏洞、恶意电子邮件和后量子加密,以下我们分别介绍:

一、Log4j 漏洞仍然是 2023 年的头号漏洞

Log4j 漏洞是 2021 年 11 月曝出的互联网历史上最严重的漏洞之一,因为它不仅普遍存在、易于利用,且危害巨大。两年后的今天,在全球网络安全行业和企业界的共同努力下,很遗憾,Log4j 漏洞仍然普遍存在、易于利用且危害巨大。

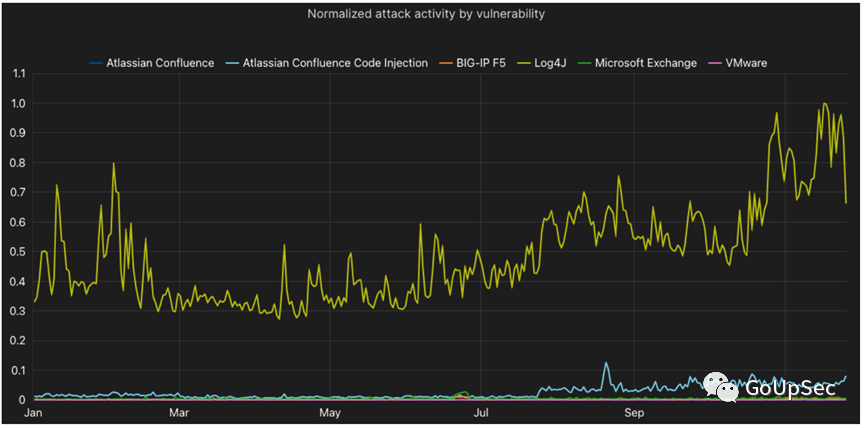

根据 Cloudflare 本月发布的报告,2023 年全球范围内针对 Log4j 的攻击量始终远超其他漏洞(上图),并且在 10 月最后一周和 11 月中下旬还出现了新的高峰(法国、德国、印度和美国的 log4j 漏洞利用最为活跃)。

Veracode 近期发布的报告则显示,尽管业界付出了巨大努力来修补 Log4j 漏洞,但 2023 年仍有超过三分之一的应用程序运行易受攻击的 Log4j 版本。

Log4j 漏洞为何 “复阳率” 居高不下?Veracode 首席研究官 Chris Eng 指出:“许多安全团队反应迅速,修补了最初的 Log4j 漏洞,但随后又恢复了之前的松弛状态,即使在 2.17.1 及更高版本发布后也不修补。” 他说。

Veracode 发现,32% 的应用程序使用的 Log4j 版本已于 2015 年 8 月终止。79% 的开发人员在将第三方(开源)库添加到代码中后从未更新过。“这解释了为什么如此高比例的应用程序正在运行 Log4 的终止版本。”Eng 说道。

二、最高效的 DDoS 攻击技术:HTTP/2 快速重置

2023 年 10 月份披露的 HTTP/2 快速重置攻击漏洞(通过快速重置绕过并发流限制)成了 DDoS 攻击的热门选择,该漏洞可导致目标 web 应用服务器、负载均衡器和 web 代理服务器的资源被快速耗尽。

Cloudflare 对 8 月至 10 月的 HTTP/2 快速重置攻击的分析(上图)发现,平均攻击率为每秒 3000 万个请求 (rps),其中 90 次攻击峰值超过 1 亿 rps。这些数字令人担忧,因为 HTTP/2 快速重置漏洞使攻击者可以利用规模相对较小的僵尸网络(与动辄数十万或数百万台主机的僵尸网络相比,只需 2 万台受感染主机)发动大规模分布式拒绝服务 (DDoS) 攻击。

密码管理和在线存储公司 Keeper Security 的安全和架构副总裁 Patrick Tiquet 表示:“虽然 HTTP/2 改进了 Web 性能和用户体验,但也引入了对攻击者非常有吸引力的新攻击向量。HTTP/2 快速重置漏洞可被用来发动规模空前的 DDoS 攻击。”

Qualys 威胁研究部门网络威胁总监 Ken Dunham 补充道:“更糟糕的是,这种攻击很容易实施,对攻击者来说回报丰厚,因为 HTTP/2 快速重置攻击据称比传统 DDoS 攻击方法的效率高 300% 以上。”

虽然微软、AWS、F5 等基础设施提供商和 Web 服务器、负载均衡软件厂商都已经发布了 HTTP/2 快速重置攻击漏洞的缓解措施或补丁,但是安全专家认为 HTTP/2 快速重置 DDoS 攻击仍将在 2024 年大行其道。

三、恶意电子邮件攻击持续增长

恶意电子邮件 / 网络钓鱼依然是网络攻击的首先方式。据估计,90% 的成功网络攻击都是从电子邮件网络钓鱼开始的。根据 FBI 最新发布的数据,商业电子邮件泄露 (BEC) 是一种无恶意软件的攻击,可诱骗收件人转账资金,已导致全球受害者损失超过 500 亿美元。

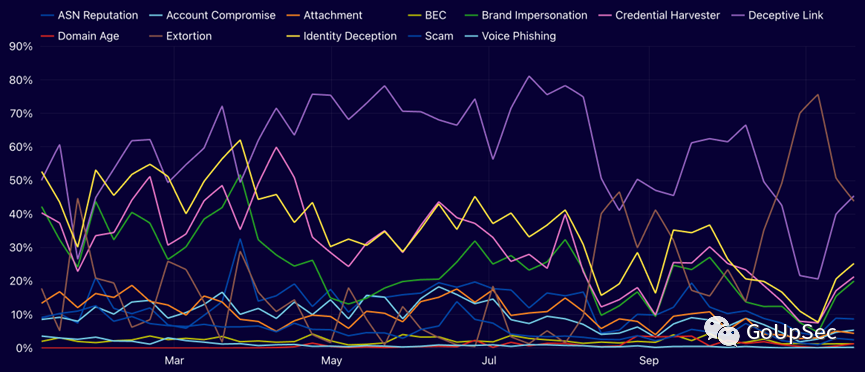

虽然电子邮件安全始终是企业网络安全防御的重要环节,但是 2023 年电子邮件安全态势进一步恶化。根据 Cloudfare Area1 分析报告,2023 年平均有 2.65% 的电子邮件被发现是恶意的,且呈现上升趋势。按周计算,2 月初、9 月初和 10 月下旬恶意电子邮件占比分别飙升至 3.5% 以上、4.5% 和 5% 以上(下图)。

2023 年恶意电子邮件占比持续增长 数据来源:CloudFlare

恶意链接、身份窃取依然是 2023 年最主要的电子邮件威胁,敲诈内容在十月份出现了一个短暂的高峰,各邮件威胁类型的变化如下:

恶意电子邮件威胁类型占比变化 数据来源:CloudFlare

2024 年,随着生成式人工智能武器化的流行,恶意电子邮件的内容质量、发送规模和针对性将全面提升。企业需要结合智能化电子邮件安全解决方案和针对性安全意识培训才能有效缓解恶意电子邮件攻击。

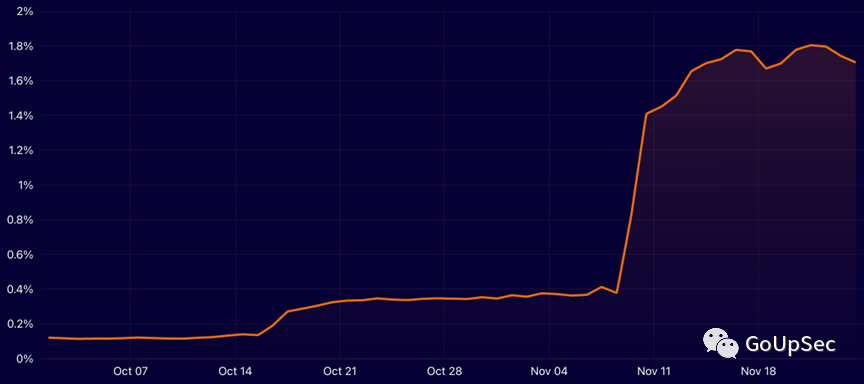

四、后量子加密流量仅占互联网流量 1.7%

虽然 2023 年谷歌的 Chrome 浏览器开始支持后量子密码技术(PQC),但整个互联网中 PQC 加密流量的占比依然很低。根据 CloudFlare 的报告,2023 年使用 PQC 加密的互联网流量占比约 1.7%。

2023 年后量子加密流量占比变化 数据来源:CloudFlare

“网络流量向量子安全加密的方向迈出了一步,但是 PQC 的采用率仅为 1.7%,仍然太低。” 量子安全安全解决方案制造商 QuSecure 的首席信息安全官 Craig Debban 表示:“由于 PQC 仅适用于 TLS1.3,因此 PQC 可能需要数年时间才能获得业界的普遍关注。”

Debban 指出:“当今的企业需要能够编排加密技术,规划并加速采用 PQC 加密技术,而无需等待客户和供应商升级他们的系统。”

企业数据安全提供商 Qrypt 的首席技术官兼联合创始人 Denis Mandich 补充道:“量子计算和人工智能的威胁正在加速到来,而后量子加密技术也已经不是新鲜事物,企业的网络安全团队不能满足于与同行对齐,只有跑赢同行,你才能避免被狗熊袭击。那些没有准备好转向量子安全工具和解决方案的人,不会得到任何人的同情。

————————————————

原文作者:上官雨宝

转自链接:https://www.wangan.com/p/11v7c4dec9e2a004

版权声明:著作权归作者所有。商业转载请联系作者获得授权,非商业转载请保留以上作者信息和原文链接。

通讯地址:北京市海淀区海淀南路甲21号中关村知识产权大厦A座2层206、207室 邮政编码:100080

电话:010-62565314 刘莉 京ICP证16064523号-2 版权所有:北京软件和信息服务业协会

技术支持:中科服 内容支持:鑫网安