基于神经网络的ICS蜜罐方案:NeuPot

论文内容介绍

1 研究背景

蜜罐作为一种旁路保护方法,可以被有效应用于工业网络安全领域。蜜罐通过模拟受保护设备的协议和服务来吸引攻击者,从而达到迟滞攻击和保护ICS(Industrial Control Systems,工业控制系统)的目的。然而,目前大部分的蜜罐方案在模拟设备的过程中都脱离了实际的ICS场景,这导致其很容易被攻击者所识别从而丧失价值。此外,随着攻击者的攻击手段变得越来越复杂,开发出能够有效识别和应对针对特定工业场景攻击的蜜罐变得越来越困难。基于上述挑战,本文提出了一种基于神经网络的ICS蜜罐方案:NeuPot,该方案可以在与攻击者的交互过程中生成与特定ICS场景相匹配的响应消息并识别网络威胁,从蜜罐交互和网络威胁检测两方面提升了ICS的安全性。

2 关键技术

为解决现有蜜罐交互性差、网络威胁识别率低的问题,本文利用神经网络构建了一个名为Neupot的蜜罐方案,该方案能够根据特定的工业场景响应攻击者的请求并检测网络威胁。本文的主要贡献如下:

(1)首先,设计了一个由Huber pinball损失指导的Seq2seq时间序列预测模型,该模型能够模拟ICS物理过程参数的长期变化,使蜜罐能够在与攻击者交互时复制和积累真实ICS设备的状态。此外,该模型可以有效防止预测过程中异常物理过程参数的产生。

(2)其次,开发了一个Modbus蜜罐框架。该框架在实现完整Modbus协议服务的基础上,利用时间属性模拟细粒度的物理过程参数变化,从而增强了蜜罐的欺骗能力,并在蜜罐部署期间收集到了更多的恶意流量。

(3)最后,设计了一个全新的恶意流量检测模型OpenGAP,在此过程中提出了一个新的损失函数,该损失函数能够帮助神经网络获得更具区别性的深层特征,取得了更好的检测性能。同时,该模型能够识别未知攻击。

3 方法介绍

整体框架

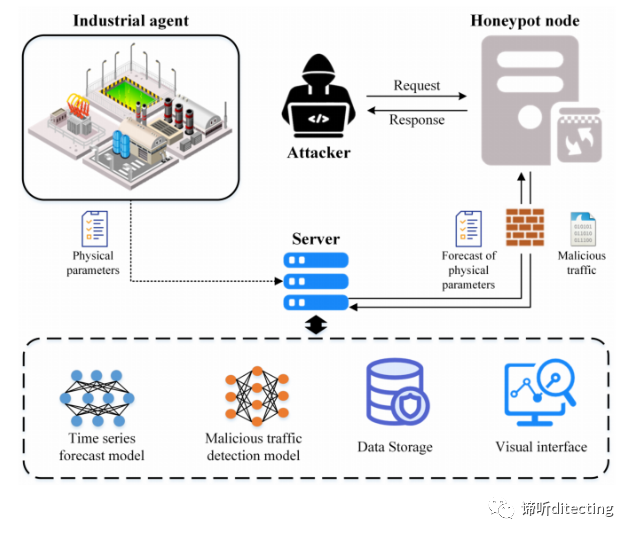

本文提出的蜜罐框架主要包含工业代理、服务器、和蜜罐节点三种类型的实体。

工业代理:工业代理通过某种存储介质将至少包括一次完整工业流程的物理过程参数传输至服务器中。

服务器:服务器承担蜜罐配置、数据存储及数据可视化任务。此外,服务器还承担两种模型的构建任务,其中时间序列预测模型对工业代理的物理过程参数进行建模,所产生的预测序列将被写入配置文件传输至蜜罐节点。恶意流量检测模型将接收来自蜜罐节点的恶意流量并给出检测结果。

蜜罐节点:蜜罐在收集恶意流量的同时能够通过配置文件对攻击者的请求消息给出响应。蜜罐节点采用C语言基于Libmodbus API进行开发,并开放Modbus协议默认的502端口来跟攻击者进行交互。蜜罐方案的整体工作流程可分为以下三个阶段。

(1)初始化阶段:服务器首先接收来自工业代理的物理过程参数,并用这些数据训练一个时间序列预测模型以生成预测序列,然后将每个预测数值转换为16进制字节流写入蜜罐存储块配置文件中,以模拟物理过程。随后部署所开发的虚拟蜜罐,并利用Tshark流量监听软件捕获所有的攻击流量。

(2)蜜罐节点生成响应消息:蜜罐节点能够对攻击者的读操作和写操作进行回复。

(3)服务器恶意流量检测:首先,服务器利用蜜罐所收集的攻击数据集,完成对恶意流量检测模型的预训练。蜜罐节点所运行的Tshark软件每隔1小时将捕获的恶意流量存储为Pcap格式文件并传输至服务器中,模型将给出检测结果。

HP-Seq2seq 时间序列预测模型

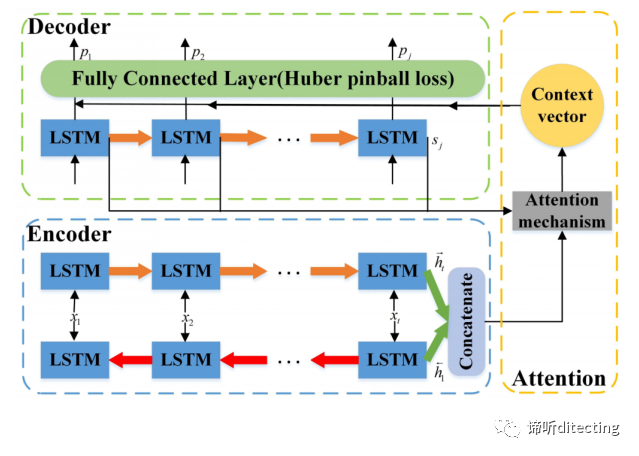

本文提出对物理过程参数进行长期预测的HP-seq2seq模型。模型主要由编码、注意力和解码模块组成。

(1)编码模块:编码模块由一个双向的LSTM神经网络构成。

(2)注意力模块:注意力模块通过计算上下文向量来衡量不同编码器隐藏层状态的重要性。

(3)解码模块:解码模块由一个LSTM神经网络和一个全连接层组成。

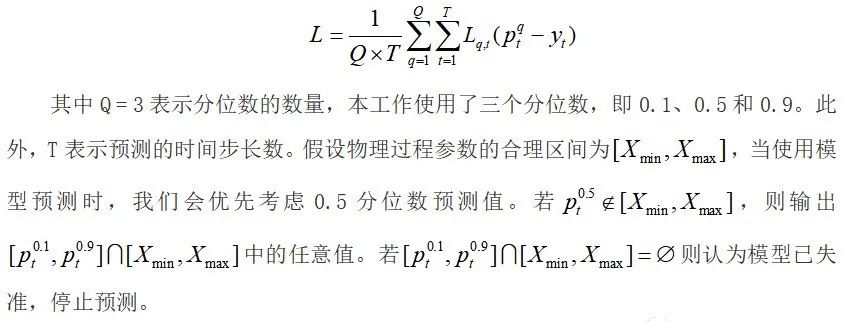

传统的Seq2seq预测模型使用MSE作为损失函数指导模型训练,这可能导致模型在预测过程中产生违反工业物理过程的异常值(即高于最大值或低于最小值),引起攻击者的怀疑。因此,我们用Huber pinball损失代替MSE损失,将模型的输出从单点预测转换为一个置信区间。该损失函数可表示为:

为了达到长期预测效果,模型上应用了循环预测和Scheduled Sampling机制两种技巧。假设完整的预测序列为L,单次预测时间步长为j,循环周期数为L/j。此外,在模型训练时设置了一个动态阈值km和一个随机变量α,m为当前时间步。当km>α时,采用教师强制法进行训练。否则,该模型将采用非教师强制的方法进行训练。

OpenGAP恶意流量检测模型

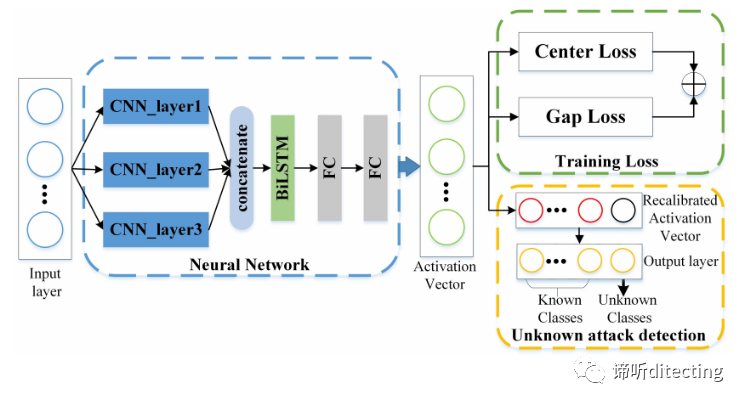

本文提出了一个恶意流量检测模型用于识别已知和未知的modbus攻击。模型由混合神经网络、训练损失和未知攻击检测三个模块组成。

(1)混合神经网络模块:混合神经网络由三个并行的卷积层和一个双向LSTM和两个全连接层组成。具体地说,给定一个特征向量x,CNN层将允许不同的卷积内核在序列上滑动地提取多个空间局部特征。卷积层的隐藏向量将被拼接起来输入双向LSTM中,以获取各局部特征的长期依赖关系。最后,通过全连接层得到分类结果。

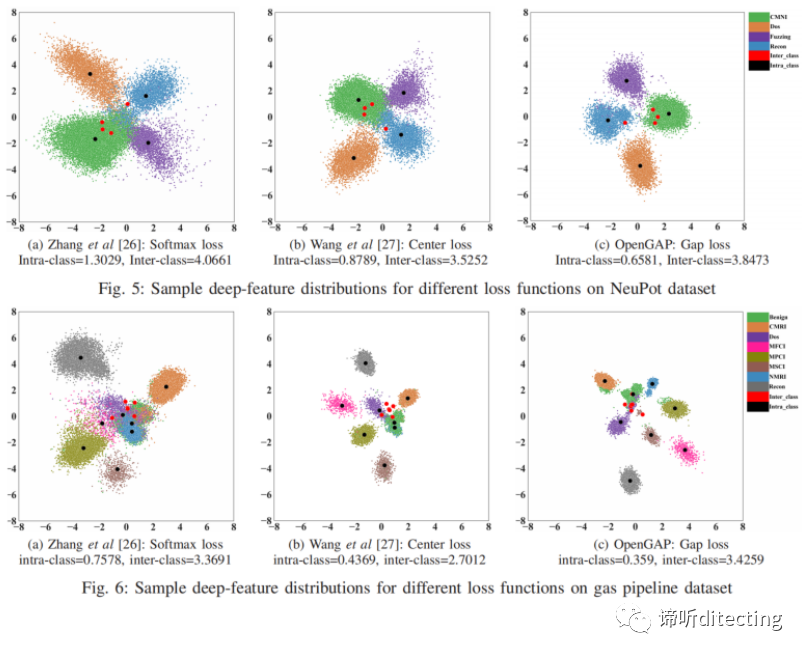

(2)训练损失模块:在多分类任务中通常采用Softmax损失函数来衡量分类误差。然而,当将softmax应用于细粒度的工业协议攻击检测时,所获得的深度特征并未表现出鲁棒的识别能力(见图5 (a)和图6 (a))。相比之下,中心损失通过增加类内紧致性,产生了更具区别性的深度特征(见图5 (b)和图6 (b))。

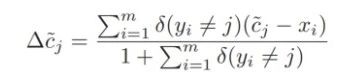

本文提出了一种新的距离测度量函数Gap loss,该损失函数通过在保持类内紧性的同时最大化不同类别深度特征之间的距离来改善中心损失。下式展示了改进的间隙损失函数。

其中,负责最大化不同类之间的距离,是的权重,代表样本除第i类外所有样本的深度特征中心。在训练期间,必须通过下式不断更新类间中心。

(3)未知攻击检测模块:使用OpenMax层来实现对未知攻击的检测。OpenMax的计算过程可被归纳为两个阶段。在第一阶段OpenMax以EVT作为理论基础,从预训练模型的倒数第二个全连接层中抽取那些被分类正确的样本的激活向量V(x),并计算每个类的平均激活向量M。随后返回每一类别的威尔布分布pj。第二阶段对于OpenMax来说是至关重要的,通过估计输入样本和已知类平均激活向量之间距离的威布尔累积分布函数概率,重新校准倒数第二层的每个激活向量,以获得校准后的的激活向量。然后利用已知类的激活分数计算未知类的伪激活向量。最后,将Softmax函数应用于重新校准的激活向量,得到样本的检测结果。如果一个样本被确定为是未知类,那么它将被标记为probN+1。

4 实验结果

“

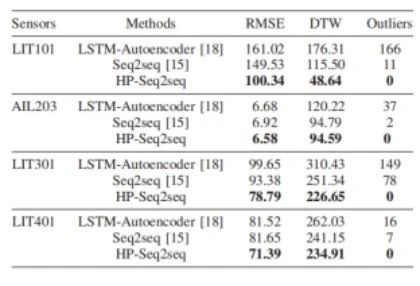

HP-seq2seq时间序列预测模型评估

本文选取了SWaT数据集中不同水处理阶段的4个传感器进行了实验评估,下表展示了模型的短期预测结果。HP-seq2seq对每个传感器都获得了最佳的预测效果。此外,由于Huber pinball损失的干预,HP-seq2seq并没有产生异常值,这使蜜罐看起来更像是一个真实的ICS设备。

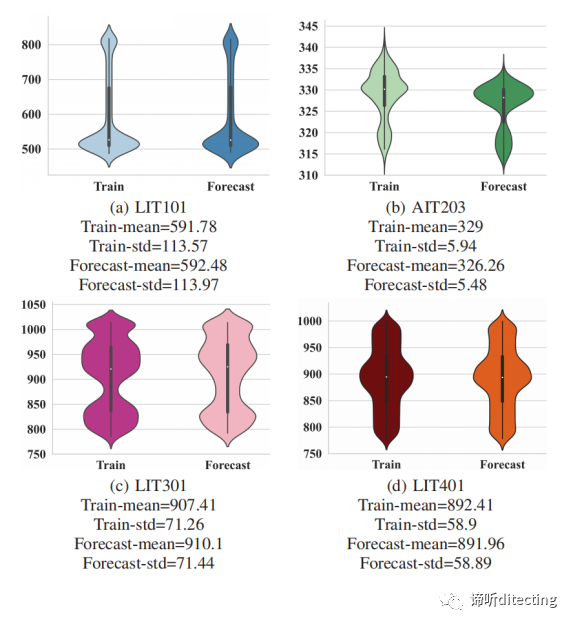

下图展示了在HP-seq2seq上仅使用三天的数据进行训练,所生成的一个月的预测数据的分布。在四个传感器上,预测数据与训练集的分布几乎相同,这表明采用HP-seq2seq模型的蜜罐方案可以保证长期在线。

“

OpenGAP恶意流量检测模型评估

为了评估OpenGAP模型,本文使用了两个数据集。第一个数据集是由Neupot收集的。具体来说,首先使用公开可用的攻击工具模拟了四种攻击类型,包括DoS、fuzz、CMNI和Recon。随后,在会话级别对流量进行分割,并提取11个特征来表征攻击模式。第二个数据集是天然气管道数据集,它包括7个不同的攻击和良性样本,每个样本都有26个特征和一个标签。对于这两个数据集,我们使用80%的数据进行训练,20%用于测试。

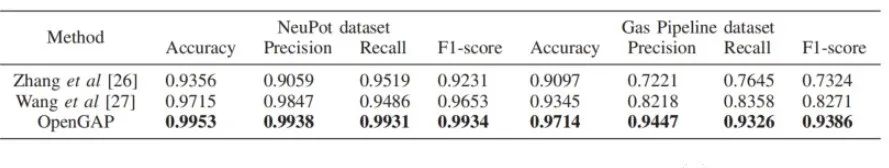

我们交替地将数据集中的网络攻击类作为未知类添加到测试集,并从训练集中删除这类数据。为每个场景都进行五次实验,计算每个评估指标的平均值,如下表所示,OpenGAP在两个数据集上取得了最好的效果。

“

NeuPot蜜罐交互性评估

同时部署了Neupot和一个缺乏物理过程模拟的普通ICS蜜罐。其中普通蜜罐通过基于模板的交互方式与攻击者进行通信。对这两个蜜罐进行了长达六个月的观测。NeuPot和普通蜜罐分别从341个和215个IP地址中接收到7183次和4975次Modbus攻击。

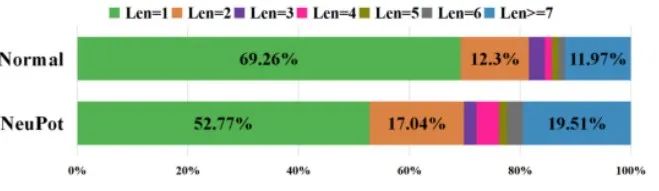

下图是两个蜜罐的会话长度分布,大多数普通蜜罐的会话将持续一到两轮,而NeuPot的持续时间更长,特别是超过7次交互的百分比,这表明在蜜罐中添加物理过程模拟可以显著提高蜜罐的交互性。

\ | /

本文提出了NeuPot蜜罐方案用于检测网络威胁。首先,设计了一个用于物理过程参数长期模拟的HP-seq2seq预测模型。其次,开发了一个Modbus蜜罐框架,它可以有效地与攻击者进行交互并捕获各种恶意流量数据。此外,对于恶意流量,设计了一个OpenGAP检测模型,可以有效地检测针对ICS的已知和未知的网络威胁。大量的实验证明了所提出的NeuPot方案的有效性。

然而,本文在蜜罐创建过程中仅使用了Modbus通讯协议。未来我们将对本文所提出的方法和工具进行扩展,为各类工业协议建立一个大规模的蜜罐解决方案。此外,我们将努力寻求与工业企业的合作,将Neupot方案应用于广泛的ICS场景中来获得更全面的评估结果。

单垚

/第一作者/

东北大学博士研究生,主要从事网络入侵检测、网络威胁情报分析和网络安全大数据等方面的研究。

姚羽

/指导教师/

东北大学教授,“谛听”团队创始人,复杂网络系统安全保障技术教育部工程研究中心主任。

通讯地址:北京市海淀区海淀南路甲21号中关村知识产权大厦A座2层206、207室 邮政编码:100080

电话:010-62565314 刘莉 京ICP证16064523号-2 版权所有:北京软件和信息服务业协会

技术支持:中科服 内容支持:鑫网安